Nama Kelompok

1. I Made Indra Purnawan (080010001)

2.I Made Wira Dharma (080010243)

3. I Ketut Alit Suya Dinata (080010244)

4.I Kadek Suradira Wijaya (080010676)

Ini adalah latihan scan tanpa bertujuan untuk merusak atau hal negatif lainnya , hanya sebatas pembelajaran semata....

1. Jika dalam Ubuntu sudah terinstal nmap dan ingin menginstal nmap dengan tipe file tar.gz maka nmap harus diuninstall dengan perintah sudo apt-get remove nmap dengan hasil sebagai berikut;

1. Jika dalam Ubuntu sudah terinstal nmap dan ingin menginstal nmap dengan tipe file tar.gz maka nmap harus diuninstall dengan perintah sudo apt-get remove nmap dengan hasil sebagai berikut;

2. Setelah ter-unistall Lakukan penginstalan build-esential yang berguna untuk mengexstrak file tar.gz dengan perintah sudo apt-get install build-essential dengan hasil sebagai berikut;

Hasil akhir

3. Setelah install build-essential selesai. Download file nmap.tar.gz di http;//nmap.org/download.html. Pada percobaan ini digunakan nmap_5.00.orig.tar.gz, lalu untuk memudahkan proses extraksi file tersebut pindahkan ke home folder dan melakukan langkah extrak melalui terminal dengan perintah tar -xvzf nmap_5.00.orig.tar.gz

Hasil perintah diatas adalah

Setelah ter-ektrak lakukan langkah configure dengan perintah :

Cd nmap-5.0.0

./configure

Atau seperti gambar dibawah;

Setelah terconfigure maka ketik perintah; make

Setelah proses make berjalan ketikan perintah sudo su untuk masuk ke root, lalu lakukan langkah penginstallan nmap dengan ketikan perintah make install

Seperti pada gambar Setelah melakukan make install maka akan tampil, bahwa nmap telah terinstall dengan sukses seperti pada gambar berikut;

4. Setelah nmap teristall kita bisa melakukan proses scan pertama dengan menetahui IP address dari domain yang ingin kita scan atau mengetahui informasi yang dimiliki domain tersebut dengan ketik perintah host nama domain

Seperti ditunjukan pada gambar berikut;

Dengan alamat ip tersebut kita bisa melakukan scan untuk mengetahui lebih lanjut mengenai web target kita. Sebelum memulai, untuk mengetahui fasilitas apa yang tersedia dari Nmap. Untuk itu dengan melihat option yang tersedia. Untuk mengetahui option yang tersedia dari Nmap, cukup memanggil Helpnya dengan perintah; nmap –h

Contoh;

Dengan perintah ; nmap –sS –O –P0 mastergomaster.com bisa mengetahui port yang dipakai, status menyala atau tidak, ip adressnya,servis dan lain-lain seperti ditunjukan pada gambar. Tapi sebelumnya kita harus masuk ke root terlebih dahulu dengan perintah; sudo -i .selanjutnya baru-lah menggunakan perintah scan nmap. Pada percobaan ini bisa juga dipakai langsung nama domainnya (intinya tidak selalu harus menggunakan IP address-nya)

B. Mengetahui informasi yang dimiliki www.kedaibola.com Dengan perintah ; nmap –sS –O –P0 www.kedaibola.com bisa mengetahui port yang dipakai, status menyala atau tidak, ip adressnya,servis dan lain-lain seperti ditunjukan pada gambar;

C. Mengetahui informasi yang dimiliki www.tabloid.com Dengan perintah ; nmap –sS –O –P0 www.tabloid.com seperti ditunjukan gambar dibawah ;

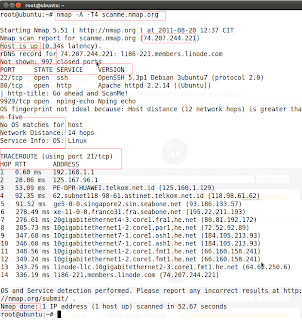

D. Untuk mengetahui informasi www.scanme.nmap.org dengan cara yang sedikit berbeda yaitu dengan perintah nmap –A –T4 www.scanme.nmap.og dimana arti dari –A disini adalah untuk memeriksa system operasi dan versi,pemeriksaan skrip.dan traceroute; -T4 untuk eksekusi lebih cepat ;dan dua buah nama host target.dengan hasil yang diberikan sebagai berikut;

5. Selanjutnya kita bisa juga mengetahui informasi-informasi lain yang dimiliki target dengan perintah whois domain atau IP target atau bisa melalui website di www. netcraft.com .

contoh penggunaan whois adalah;

Catatan ; dalam gambar dibawah sudah diedit karena mendapatkan informasi yang sangat panjang jadi hasilnya sedikit diubah,dan diambil yang penting-pentingnya saja.

A. Untuk mengetahui informasi www.mastergomaster.comB. Untuk mengetahui informasi www.kedaibola.com

C. Untuk mengetahui informasi www.tabloid.com

D.Untuk mengetahui informasi www.scanme.com

Dari ke-4 contoh scan diatas dapat dirangkum dalam table berikut ini yaitu

Table www.mastergomaster.com

Table www.kedaibola.com

Table www.scanme.org

Lebih Jauh tentang Jenis Port Scanning pada Nmap

Setiap pengelola sistem memiliki strategi pengamanan yang berbeda-beda. Untuk itu cara-cara yang telah dijelaskan di atas mungkin tidak selalu dapat diterapkan. Nmap sendiri memberikan beberapa teknik port scanning untuk menghadapi “medan” tempur yang berbeda-beda. Untuk itu terkadang dibutuhkan latihan dan kreatifitas yang tinggi bagi Anda yang ingin menembus sistem pertahanan lawan tanpa diketahui pemiliknya ( kami tidak menyarankan apalagi memprovokasi Anda ). Diatas telah diperkenalkan beberapa option dari Nmap yang merupakan teknik scan. Berikut ini teknik scan lanjutan yang dapat Anda manfaatkan sesuai dengan medan tempur yang ada:

a. TCP connect scan -sTJenis scan ini terhubung ke port host target dan menyelesaikan three-way handshake (SYN, SYN/ACK dan ACK) Scan ini mudah terdeteksi oleh pengelola host target.

b. TCP SYN Scan -sSTeknik ini dikenal sebagai half-opening scanning karena suatu koneksi penuh tidak sampai terbentuk. Suatu paket SYN dikirimkan ke port host target. Bila SYN/ACK diterima dari port host target, maka Anda dapat mengambil kesimpulan bahwa port tersebut dalam status listening. Jika RST/ACK Anda terima, biasanya menunjukkan bahwa port tersebut tidak listening. Suatu RST/ACK akan dikirim oleh mesin yang melakukan scanning sehingga koneksi penuh tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan dengan TCP koneksi penuh dan tidak akan tercatat pada log host target.

c. TCP FIN scan –sFTeknik ini mengirimkan suatu paket FIN ke port host target. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya dapat dipakai pada stack TCP/IP berbasis Unix.

d. TCP Xmas tree scan -sXTeknik ini mengirimkan suatu paket FIN, URG dan PUSH ke port host target. Berdasarkan RFC 793, host target akan mengembalikan suatu RST untuk semua port yang tertutup.

e. TCP Null scan -sNTeknik ini membuat off semua flag. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk semua port yang tertutup.

f. TCP ACK scan -sATeknik ini digunakan untuk memetakan set aturan firewall. Hal ini sangat membantu Anda dalam menentukan apakah firewall yang dipergunakan adalah simple packet filter yang membolehkan hanya koneksi penuh saja (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan advance packet filtering.

g. TCP Windows scan -sWTeknik ini dapat mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem-sistem tertentu seperti pada AIX dan Free BSD sehubungan dengan anomali dari ukuran windows TCPnya.

h. TCP RPC Scan -sRTeknik ini spesifik hanya pada sistem Unix dan digunakan untuk mendeteksi dan mengidentifikasi port RPC dan program serta nomor versi yang berhubungan dengannya

i. UDP Scan -sUTeknik ini mengirimkan suatu paket UDP ke port host target. Bila port host target memberikan response pesan berupa “ICMP port unreachable” artinya port ini tertutup. Sebaliknya bila tidak menerima pesan tersebut, Anda dapat menyimpulkan bahwa port tersebut terbuka. Karena UDP dikenal sebagai connectionless protocol, maka akurasi teknik ini sangat bergantung pada banyak hal sehubungan dengan penggunaan jaringan dan sistem reources lainnya.

Apapun teknik port scan yang akan Anda pergunakan, Anda perlu berhati-hati dalam menggunakan terhadap host target. Tindakan Anda melakukan port scanning ke host target yang bukan wewenang Anda dapat saja menimbulkan reaksi yang mungkin tidak Anda duga sebelumnya dari pengelola host target seperti serangan balik, pemblokiran terhadap acount oleh ISP dan sebagainya. Jadi sebaiknya Anda menguji coba pada sistem Anda sendiri.

Enam status port yang dikenali Nmap

Sebuah aplikasi secara aktif menerima koneksi paket TCP atau UDP pada port ini. Menemukan port terbuka ini seringkali merupakan tujuan utama scanning port. Orang dengan pikiran keamanan (security-minded) tahu bahwa setiap port terbuka merupakan celah untuk serangan. Penyerang dan pen-testers ingin mengeksploitasi port terbuka, namun administrator berusaha menutup atau melindungi mereka dengan firewall tanpa mengganggu user yang berhak. Port terbuka juga menarik bagi scan bukan keamanan karena mereka memberitahu layanan yang dapat digunakan pada jaringan.

Port tertutup dapat diakses (ia menerima dan menanggapi paket probe Nmap), namun tidak ada aplikasi yang mendengarkan padanya. Mereka bermanfaat dengan menunjukkan bahwa host up pada alamat IP tersebut (host discovery, atau ping scanning), dan sebagai bagian deteksi SO. Oleh karena port tertutup dapat dijangkau, bermanfaat untuk mencoba scan di waktu yang lain jikalau port tersebut terbuka. Administrator mungkin perlu mempertimbangkan untuk memblok port tersebut dengan firewall. Lalu mereka akan muncul dalam status filtered, yang akan didiskusikan.

Nmap tidak dapat menentukan apakah port terbuka karena packet filtering mencegah probenya mencapai port. Filter ini dapat dilakukan oleh device firewall, aturan pada router, atau software firewall pada host. Port ini membuat penyerang frustrasi karena mereka memberikan sedikit informasi. Terkadang mereka menanggapi dengan pesan kesalahan ICMP misalnya tipe 3 kode 13 (tujuan tidak dapat dicapai: komunikasi dilarang secara administratif), namun yang lebih umum adalah filter yang hanya men-drop probe tanpa memberi tanggapan. Hal ini memaksa Nmap berusaha beberapa kali untuk memastikan probe tidak di-drop akibat jaringan yang padat. Hal ini sangat memperlambat proses scan.

Status unfiltered berarti bahwa port dapat diakses, namun Nmap tidak dapat menentukan apakah ia open atau closed. Hanya scan ACK, yang digunakan untuk mengetahui aturan firewall, menggolongkan port ke dalam status ini. Pemeriksaan port unfiltered dengan tipe pemeriksaan lain seperti Window scan, SYN scan, atau FIN scan, dapat membantu mengetahui apakah port terbuka.

Nmap menganggap port dalam status ini bila ia tidak dapat menentukan apakah port open atau filtered. Hal ini terjadi untuk jenis pemeriksaan ketika port terbuka tidak memberi respon. Tidak adanya tanggapan dapat pula berarti bahwa packet filter men-drop probe atau respon yang diberikan. Sehingga Nmap tidak dapat mengetahui dengan tepat apakah port terbuka atau difilter. Scan UDP, IP protocol, FIN, NULL, dan Xmas mengklasifikasikan port dengan cara ini.

Status ini digunakan ketika Nmap tidak dapat menentukan apakah port tertutup atau di-filter. Ia hanya digunakan pada scan idle ID IP.